Toby’s Friendly Canary

Warum überhaupt ein Friendly Canary und was macht meine Variante davon so besonders?

Die meisten kennen das Konzept nur als Warrant Canary:

Eine Art digitaler Lebensnachweis. Er zeigt an, dass es der Person gut geht, sie nicht verhaftet wurde und weiterhin die Kontrolle über ihre Webseite oder ihren PGP-Schlüssel hat.

Solche Canaries sieht man vor allem bei Journalistinnen, Aktivistinnen oder sehr staatsskeptischen Gruppen. Ich selbst gehöre zu keiner dieser Kategorien und genau deshalb entstand bei mir eine eher spielerische Idee.

Aus dieser kleinen Idee hat sich dann aber etwas entwickelt, das ich in dieser Form bisher nirgendwo gesehen habe: Der Friendly Canary, eine Weiterentwicklung, die über den klassischen Zweck hinausgeht.

Inhaltsverzeichnis:

- Was ein Warrant Canary eigentlich ist

- Was meinen Friendly Canary besonders macht

- Anleitungen: So prüfst du meinen Friendly Canary

- Update 01.01.2026

Was ein Warrant Canary eigentlich ist

Ein Warrant Canary ist eine signierte Erklärung, die regelmäßig erneuert wird und bestätigt "Bis Datum X wurde ich nicht festgenommen, nicht verhört und nicht daran gehindert, frei zu kommunizieren."

Wenn so ein Canary plötzlich nicht mehr aktualisiert wird, ist das ein stummer Hinweis darauf, dass etwas nicht stimmt, denn über geheime Behördenanfragen darf man oft nicht sprechen.

Technisch basiert das Ganze fast immer auf PGP-Signaturen, weil sie eindeutig beweisen, dass eine Nachricht tatsächlich von der Person stammt, die den zugehörigen Schlüssel besitzt.

Was meinen Friendly Canary besonders macht

Beim klassischen Warrant Canary geht es darum, zu zeigen "Mir geht’s gut und ich bin frei."

Bei meinem Friendly Canary geht es dagegen um etwas anderes und etwas, das ich so noch nie umgesetzt gesehen habe.

Er beweist langfristig, dass mein veröffentlichter PGP-Key seit Zeitpunkt X unverändert und authentisch ist.

Und das löst ein echtes Problem, das normale Warrant Canaries haben. Wenn man einen Canary zum ersten Mal sieht, weiß man eigentlich nie,

ob der verwendete PGP-Key echt ist oder ob jemand ihn heimlich ausgetauscht hat.

Selbst eine gültige Signatur beweist nur:

- dass irgendein Schlüssel signiert hat

- aber nicht, wie lange dieser Schlüssel schon existiert

- oder ob er gestern manipuliert wurde

Für dieses Problem habe ich eine Lösung entwickelt.

Ich verankere meinen PGP-Key per OpenTimestamps in der Bitcoin-Blockchain.

Damit ist beweisbar:

- Mein PGP-Key existiert seit Zeitpunkt X.

- Niemand kann den Timestamp fälschen oder rückwirkend verändern.

- Selbst wenn du meinen Key erst Jahre später siehst, kannst du feststellen, dass dieser Key seit Block XY legitimerweise der gleiche.

Natürlich ist auch das kein hundertprozentiger Beweis dafür, dass nicht jemand letzte Woche einen gefälschten Canary geschrieben hat.

Darum gibt es zusätzliche, voneinander unabhängige Backups, die gemeinsam praktisch nicht zu fälschen sind:

- Der Public Key liegt auf einem ein unabhängiger, geprüfter Keyserver

- Eine Kopie des allerersten Canarys ist auf Archive.org archiviert.

- In der DNS-Zone meiner Domain liegt ein TXT-Record mit meinem Fingerprint.

Diese Kombination aus Blockchain-Timestamp, Keyserver, Web-Archiv und DNS macht es extrem unwahrscheinlich, dass ein Angreifer alles gleichzeitig manipulieren könnte.

Es ist eine Art dauerhafte Vertrauensgrundlage für meinen PGP-Key, unabhängig davon, wie gut man mich persönlich kennt.

Hier ist der Link zu meinem Friendly Canary.

Anleitungen: So prüfst du meinen Friendly Canary

0. Vorbereitung

Zuerst muss der öffentliche PGP Schlüssel auf den PC gebracht werden. Es gibt unterschiedliche Wege, ich nehme hier den Weg mit Kleopatra, da dieses Tool unter Linux und Windows läuft.

- Zu erst muss der Schlüssel runtergeladen werden: Download (.asc)

- Kleopatra installieren.

2.1 Unter Linux, im Terminal mit folgenden Befehl installieren:

sudo apt install kleopatra

2.2 Unter Windows, Gpg4win runterladen und installieren. (Download Seite)

1. Public Key importieren

- Kleopatra öffnen. (Funktioniert in Linux und Windows)

- Datei --> Importieren (Strg+i) --> .asc Datei auswählen --> öffnen klicken

- Fingerprint prüfen: E992 BE4F 8780 CF86 150A 6175 599B 38CC 20CF D564

- Optional, rechte Maustaste auf den importierten Schlüssel --> Beglaubigen klicken

- Fertig.

1.1 Extra Linux

Hier nochmal ein zweiter Weg unter Linux, der wesentlich schneller geht.

- Im Terminal

gpg --import T0by_0x20CFD564_public.asc - Fingerprint im Terminal prüfen

gpg --fingerprint 0x20CFD564--> E992 BE4F 8780 CF86 150A 6175 599B 38CC 20CF D564

2. PGP-Signatur prüfen

Da diese beiden Wege in Kleopatra ausgeführt werden, funktionieren sie in Linux & Windows.

Erster Weg:

- Canary Text markieren und kopieren.

- In Kleopatra oben rechts auf "Notizblock" klicken.

- Kopierter Canary Text einfügen.

- Dann mittig auf "Notizblock entschlüsseln/prüfen" klicken.

Zweiter Weg:

- Canary per Copy & Paste kopieren und in eine .txt speichern zum Beispiel canary.txt oder per Download.

- Oben links mittig auf Entschlüsseln/Überprüfen klicken.

- Die .txt aussuchen und öffnen

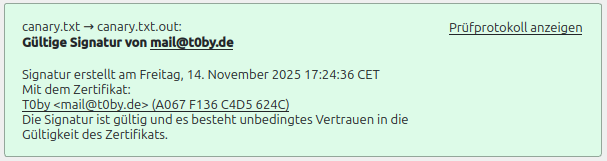

Das Ergebnis sollte dann so aussehen:

2.1 Extra Linux

Hier wieder ein Methode die auch schnell im Terminal funktioniert.

- Canary per Copy & Paste kopieren und in eine .txt speichern zum Beispiel canary.txt.

- Terminal öffnen (ins Verzeichnis navigieren, wo die .txt liegt) und folgenden Befehl eingeben:

gpg --verify canary.txt

Das Ergebnis sollte dann wie dieses Beispiel aussehen:

gpg: Signatur vom Do 01 Jan 2026 16:58:56 CET

gpg: mittels RSA-Schlüssel E992BE4F8780CF86150A6175599B38CC20CFD564

gpg: Korrekte Signatur von "T0by <mail@t0by.de>" [ultimativ]GnuPG zeigt dir:

- Signatur gültig oder ungültig

- welcher Key signiert hat

- Vertrauen / Historie des Schlüssels

2.2 Extra Windows

Funktioniert nur wenn, wie oben beschrieben GPG4win installiert wurde.

- Canary per Copy & Paste kopieren und in eine .txt speichern zum Beispiel canary.txt.

- Rechtsklick --> GpgEX --> Signatur prüfen

3. Blockchain-Timestamp prüfen

Dieser Schritt funktioniert einfach und ohne installationen.

Der Friendly Canary enthält eine .ots-Datei, das ist der Beweis, wann mein PGP-Key in der Bitcoin-Blockchain verankert wurde.

Die Prüfung geht für alle Nutzer (Linux, Windows, Mac) ohne Software direkt über die Webseite: opentimestamps.org/#stamp-and-verify

So funktioniert’s:

- Zuerst die Datei T0by_0x20CFD564_public.asc.ots hochladen.

- Danach die zugehörige Datei hochladen, in meinem Fall den PGP-Public-Key (T0by_0x20CFD564_public.asc)

- Die Seite zeigt sofort das Ergebnis:

SUCCESS! Bitcoin block 930421 attests existence as of 2026-01-01 CET

Die .ots und .asc Dateien befinden sich in der Friendly Canary.

Das bedeutet, der PGP-Key existierte nachweisbar mindestens seit diesem Datum und wurde seitdem nicht verändert.

Damit lässt sich langfristig beweisen, dass mein veröffentlichter Key echt und authentisch ist, egal wann man ihn prüft.

Update 01.01.2026

Eigenes Audit & Fazit

Dieser Beitrag wurde um ein kurzes Update ergänzt, nachdem ich einen eigenen Selbsttest durchgeführt habe.

Ziel war es nicht, das Konzept zu widerlegen, sondern besser einzuordnen, was die einzelnen Maßnahmen leisten.

Für den Selbsttest habe ich angenommen, dass theoretisch vollständiger Zugriff auf alle eigenen Systeme besteht (Webseite, DNS, veröffentlichter PGP-Key, verlinkte Dateien).

In diesem Szenario zeigt sich:

- DNS-Einträge können geändert werden

- Ein neuer PGP-Key kann veröffentlicht und signiert werden

- Neue OpenTimestamps können erzeugt werden

- Der Friendly Canary Text selbst kann angepasst werden Das bedeutet: Die meisten technischen Maßnahmen sind Hürden, aber keine Garantie, wenn jemand vollständigen Zugriff hat.

Eine Sache ließ sich in diesem Test nicht rückwirkend verändern:

Die Snapshots auf https://web.archive.org/ und der Zeitstempel sowie die Metadaten auf https://archive.org/details/t0by.de.

Fazit

Egal ob klassischer Warrant Canary oder Friendly Canary:

Ein Abgleich mit älteren Archive-Snapshots ist die verlässlichste Methode, um festzustellen, ob sich Inhalte, Schlüssel oder Fingerprints im Laufe der Zeit geändert haben.

Bildquellen: eigene

Links: -

Kommentare

Noch keine Kommentare vorhanden.

Kommentar schreiben